Милиони рутери на Linksys, Netgear и други IoT продукти са засегнати от неразрешената DNS уязвимост. Изследователи по сигурността от Коефициент на мрежата Nozomi CVE-2022-05-02 откри дефект в DNS внедряването в две популярни C библиотеки. uClibc и uClibc-ng се използват главно в рутери и IoT продукти.

Управителят казва Не бихме могли да разработим решение сами. И така, 30-дневното време за реакция най-накрая беше публикувано с надеждата, че някой друг може да приложи корекцията. В допълнение към Netgear и Linksys, Axis Communications също използва библиотеката uClibc, както и Embedded Gentoo Linux дистрибуция. uClibc-ng е вилица, проектирана специално за рутера на OS OpenWRT.

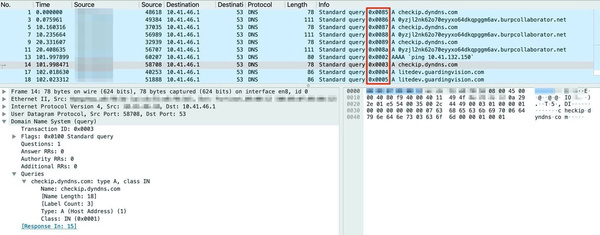

Идентификаторите на транзакции могат да бъдат предвидени в червената диаграма.

Причината за слабостта е предвидимостта на идентификационните номера на транзакциите. Те се генерират, когато се обработват DNS заявки. Атакуващите могат да извършат това, което се нарича DNS отравяне, като разкрият идентификатори на транзакции. Ако потребител въведе уеб адрес, ще бъде върнат неправилен IP адрес.

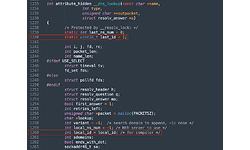

Нападателят може да очаква и да попълни стойността last_id.

В резултат на това жертвите могат да бъдат пренасочени към злонамерени уебсайтове, без дори да забележат. Нападателят може да открадне или подправи информацията и да извърши допълнителни атаки върху устройството. Основният проблем е, че е трудно да се определи дали е върнат правилният или повреден IP адрес.

Поради сериозността на уязвимостта и липсата на корекция, подробности за засегнатите устройства не са разкрити.

източник:

спящ компютър

« Предишна публикация Последна следваща »

„Страстен мислител. Twitter maven. Склонен към пристъпи на апатия. Приветлив музикален експерт. Фен на алкохола на свободна практика. Фанатик на бирата.“